Sebentar lagi ujian, saya juga mau ujian nih sambil belajar jg. tadinya bingung Cara Memasang kabel Front Panel kadang power jadi reset, reset jadi hdd led :D

tapi tenang aja sekarang saya akan memberikan artikel tentang cara pemasangan kabel front dengan benar ke motherboard. langsung aja !

Pemasangan kabel front panel, umumnya terdiri dari 4 macam, yaitu:

tapi tenang aja sekarang saya akan memberikan artikel tentang cara pemasangan kabel front dengan benar ke motherboard. langsung aja !

Pemasangan kabel front panel, umumnya terdiri dari 4 macam, yaitu:

- Lampu LED Harddisk (HDD LED)

- Tombol Power (Power SW)

- Tombol Reset (RESET SW)

- Lampu LED Power (POWER LED)

|

| Kabel Front Panel |

Umumnya letak port dari kabel panel berada di pojok bawah (jika CPU berdiri), terdiri dari 10 pin dengan salah satu pin yang terletak di ujung kanan atas kosong atau patah.

|

| Front Panel |

|

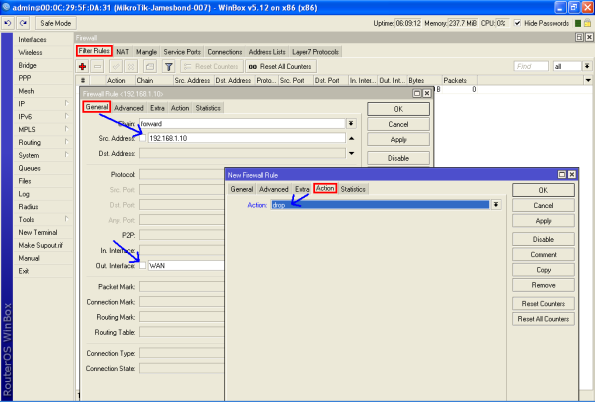

Pin yang kosong tersebut adalah pin nomor 10, sedangkan ujung yang berseberangan adalah pin nomor 1. Sehingga lima pin dibawah semua bernomor ganjil, dari kiri ke kanan bernomor 1-3-5-7-9 sedangkan pin-pin pada barisan atas bernomor genap 2-4-6-8-10. Ingat baik-baik nomor ini karena anda tidak akan menemukannya di mainboard. Anda hanya bisa mencarinya di buku manual mainboard.

Berikut saya gambarkan susunan pin yang telah saya beri nomor, ingat pin nomor 10 adalah yang kosong agar anda lebih mudah memahaminya.

Berikut saya gambarkan susunan pin yang telah saya beri nomor, ingat pin nomor 10 adalah yang kosong agar anda lebih mudah memahaminya.

1 - 3 Ke kabel HDD LED

2 - 4 Ke kabel POWER LED

5 - 7 Ke kabel RESET SW

6 - 8 Ke Kabel POWER SW

Sedangkan pin nomor 9 biarkan kosong. Perhatikan kolom sebelah kiri, Pin 1, 2 dan 6 dihubungkan dengan kabel positif, hanya pin nomor 5 yang dihubungkan dengan kabel negatif. Sebaliknya, pada kolom sebelah kanan hanya pin nomor 7 yang terhubung ke kabel positif sedangkan pin nomor 3, 4 dan 8 terhubung ke kabel negatif. Sangat mudah untuk menghafal, bukan? 1-3, 2-4, 5-7 dan 6-8. Positif-negatif, positif-negatif ,negatif-positif, dan positif-negatif. Sudah ketahuan jika hanya pin nomor 5-7 yang susunannya terbalik dari yang lain.

Kabel negatif umumnya berwarna putih atau hitam. Tetapi jika kabel putih dan hitam menjadi pasangan maka yang putih yang negatif. Jika tidak ada kabel warna putih atau hitam biasanya akan ada warna merah sebagai kabel positif.

Jadi hanya ada 3 pasang kabel yang dipasang di pin Front Panel, karena kabel untuk POWER LED tidak dipasang di mainboard tapi langsung dihubungkan ke power supply.

Nah begitulah Cara Memasang Kabel Front Panel, selamat mencoba.